IT之家 12 月 12 日消息 , 近期一个 Apache Log4j 远程代码执行漏洞细节被公开 , 攻击者利用漏洞可以远程执行代码 。

目前 Apache Log4j 2.15.0 正式版已发布 , 安全漏洞 CVE-2021-44228 已得到解决 。

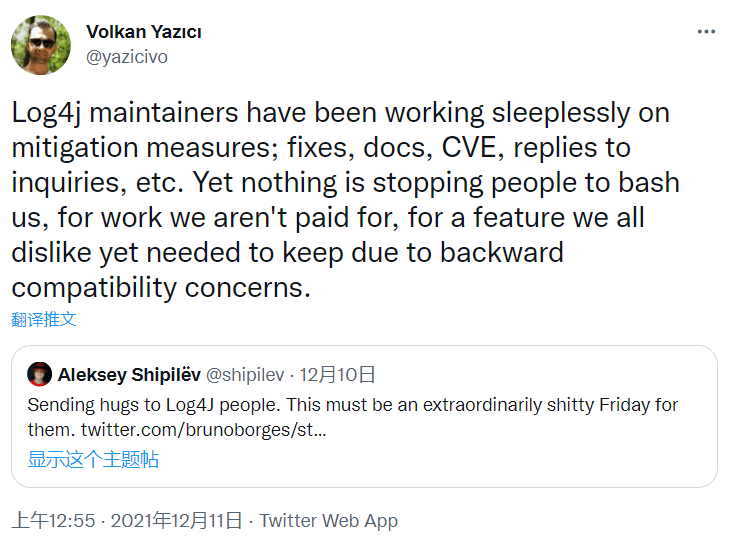

根据 Apache 软件基金会 Logging Services 的 PMC 成员 Volkan Yaz?c? 的说法 , 本次的漏洞来自于一个旧功能 , 但为了保持向后兼容性 , 就没有移除 。

文章图片

Apache Log4j2 是一款优秀的 Java 日志框架 。 该工具重写了 Log4j 框架 , 并且引入了大量丰富的特性 。 该日志框架被大量用于业务系统开发 , 用来记录日志信息 。 大多数情况下 , 开发者可能会将用户输入导致的错误信息写入日志中 。

文章图片

IT之家获悉 , 由于 Apache Log4j2 某些功能存在递归解析功能 , 攻击者可直接构造恶意请求 , 触发远程代码执行漏洞 。

【Apache Log4j 2.15.0 解决严重漏洞,官方回应:没移除旧功能导致】Apache Log4j 2.15.0 正式版地址:点此查看

特别声明:本站内容均来自网友提供或互联网,仅供参考,请勿用于商业和其他非法用途。如果侵犯了您的权益请与我们联系,我们将在24小时内删除。